Télécharger des logiciels uniquement à partir de sites réputés est l'un des conseils que les spécialistes de la sécurité relaient depuis une vingtaine d'années, si ce n'est plus. Il semble que ce soit un conseil de sécurité informatique élémentaire et relativement simple à mettre en pratique pour toute la famille.

Cependant, même lorsque de telles recommandations sont largement préconisées, il arrive encore que des personnes téléchargent des fichiers à partir de sources manifestement peu fiables, et que ces téléchargements s’avèrent compromis. Je suis un lecteur de Neowin depuis plus de vingt ans et membre de son forum depuis presque autant de temps. Mais ce n'est pas le seul endroit où je participe en ligne : depuis un peu plus de trois ans, je consacre un peu de mon temps à modérer quelques forums (subreddits) de Reddit qui fournissent à la fois une assistance informatique générale et des conseils plus spécifiques sur la suppression des malwares. Dans ces subreddits, j'ai aidé des personnes à maintes reprises à se remettre des conséquences de la compromission de leur ordinateur. De nos jours, les attaques sont généralement motivées par des raisons financières, mais elles ont également d'autres conséquences imprévues. Je tiens à préciser que cette situation n'est pas propre aux utilisateurs de Reddit. Ce type de question revient également dans les discussions en ligne sur différents serveurs Discord que j’anime par ailleurs.

Il convient de souligner que les services Discord et Reddit s'adressent à un public plus jeune que les sites de réseaux sociaux tels que Twitter et Facebook. Ces personnes ont grandi avec le numérique et ont eu accès à des conseils et des discussions sur les pratiques informatiques sûres depuis l'école maternelle. La prévention numérique est désormais indissociable de l’éducation des enfants et adolescents, car la jeune génération évolue avec ces outils au quotidien.

Une rupture de communication

Malgré l'avantage d'avoir grandi avec des ordinateurs et des informations sur leur protection, comment se fait-il que tant de personnes aient pu être victimes de certains types d'attaques ? Du côté des praticiens de la cybersécurité, où se situe exactement le décalage entre ce que nous disons aux gens de faire (ou de ne pas faire, selon le cas) et ce qu'ils font (ou encore une fois ne font pas) ? Et vous, en tant que parent, où vous situez-vous sur ce sujet ?

Les internautes admettent parfois ouvertement qu'ils sont plus avisés que les autres, mais qu'ils ont simplement fait une « bêtise » en faisant confiance à la source du logiciel alors qu'ils savaient qu'elle n'était pas digne de confiance. Parfois, cependant, elle semblait digne de confiance, mais ne l'était pas. À d'autres moments, ils ont très clairement désigné la source du malware comme étant digne de confiance, même si intrinsèquement elle ne l’était pas. Examinons les scénarios les plus courants qui conduisent à la compromission de leurs ordinateurs :

- Ils ont reçu un message privé via Discord « de la part » d'un ami en ligne leur demandant de donner leur avis sur un jeu que cet ami était en train de développer. Le « jeu » de cet ami en ligne se trouvait dans un fichier ZIP protégé par un mot de passe, qu'ils devaient télécharger puis extraire avec le mot de passe avant de le lancer. Malheureusement, le compte de cet ami avait été compromis auparavant et le pirate l'utilisait désormais pour diffuser des malwares.

- Ils ont utilisé Google pour rechercher un logiciel commercial qu'ils souhaitaient utiliser, en précisant qu'ils recherchaient une version gratuite ou piratée du logiciel, et l'ont téléchargé à partir d'un site web figurant dans les résultats de la recherche. Ce ne sont pas toujours des logiciels commerciaux qui sont visés. Même des programmes gratuits ou open source ont récemment été ciblés par des campagnes de publicité malveillante utilisant des annonces Google.

- De même, ils ont recherché sur YouTube une vidéo expliquant comment télécharger une version gratuite ou piratée d'un logiciel commercial, puis se sont rendus sur le site web mentionné dans la vidéo ou indiqué dans les commentaires pour le télécharger.

- Ils ont téléchargé le logiciel via un torrent à partir d'un site bien connu spécialisé dans les logiciels piratés.

- Ils ont téléchargé le logiciel à partir d'un tracker de torrents privé, d'un canal Telegram ou d'un serveur Discord dans lequel ils étaient actifs depuis plus d'un an.

Je tiens à souligner que ce ne sont pas les seuls moyens utilisés pour inciter des personnes à installer des malwares. WeLiveSecurity a récemment énuméré plusieurs cas notables de tromperie des utilisateurs :

- Dans un cas notable, KryptoCibule, un malware axé sur les cryptomonnaies qui ciblait les utilisateurs tchèques et slovaques, a été diffusé via un service local de partage de fichiers très populaire, en se faisant passer pour des jeux piratés ou du contenu téléchargeable additionnel (DLC) pour ces jeux.

- Dans un second cas sans rapport avec le précédent, des personnes sinophones en Asie du Sud-Est et de l'Est ont été ciblées par des résultats de recherche Google empoisonnés pour des outils populaires tels que le navigateur web Firefox et les applications de messagerie Telegram et WhatsApp, afin d'installer des versions contenant le cheval de Troie d'accès à distance FatalRAT.

Est-ce que ces scénarios vous semblent similaires d’une façon ou d’une autre ? Malgré les différents moyens utilisés pour recevoir le fichier (recherche ou demande, utilisation d'un moteur de recherche, d'un site de vidéos ou d'un site de piratage, etc.), ils ont tous un point commun : l’abus de confiance. Aussi, si les adultes peuvent facilement tomber dans le piège, il semble indispensable d’éduquer et de sensibiliser les publics les plus jeunes sur ces sujets.

Téléchargements sûrs

Lorsque les spécialistes de la sécurité conseillent de télécharger des fichiers uniquement à partir de sites web réputés, il semble que le travail de sensibilisation ne soit pas suffisant. Nous faisons cependant une bien meilleure sensibilisation quant aux types de sites qui peuvent être consultés (des sites réputés, évidemment).

Voici donc tout ce que vous devez retenir et apprendre à vos enfants pour reconnaître un site digne de confiance pour le téléchargement de logiciels et d’applications :

- Vous ne devez télécharger des logiciels qu’à partir du site de l'auteur ou de l'éditeur directement, ou d'un site qu’ils ont expressément autorisé.

Et... c'est tout ! Dans le monde actuel des logiciels, le site de l'éditeur pourrait être un peu plus flexible qu'il ne l'a été jusqu’à présent. Ce pourrait être en effet un site ayant le même nom de domaine que le site de l'éditeur, mais il se pourrait également que les fichiers se situent sur GitHub, SourceForge, qu'ils soient hébergés sur un réseau de diffusion de contenu (CDN) exploité par un tiers, etc. Il s'agit toujours du site de l'éditeur, puisqu'il en gère explicitement les éléments. Les éditeurs fournissent parfois également des liens supplémentaires vers d'autres sites de téléchargement pour différentes raisons, telles que la prise en charge des frais d'hébergement, des téléchargements plus rapides dans différentes régions, la promotion du logiciel dans d'autres parties du monde, etc. Ce sont également des sites de téléchargement officiels, car ils sont spécifiquement autorisés par l'auteur ou l'éditeur.

Il existe également des sites et des services qui font office de dépôts de logiciels. SourceForge et GitHub sont des sites populaires d'hébergement de projets open source. Pour les sharewares et les versions d'essai des logiciels commerciaux, il existe de nombreux sites spécialisés dans la mise à disposition des toutes dernières versions. Ces sites de téléchargement regroupent des logiciels en un seul endroit, ce qui facilite la recherche et la découverte de nouveaux logiciels. Mais ils peuvent dans certains cas avoir un côté plus sombre : certains de ces sites intègrent les logiciels proposés en téléchargement dans leurs propres programmes d’installation, ce qui peut entraîner l'installation d’autres logiciels que celui que vous souhaitiez. Ces programmes groupés peuvent faire des choses qui n'ont rien à voir avec le logiciel auquel ils sont attachés, et peuvent même installer des applications potentiellement indésirables (PUA) sur votre ordinateur.

Les services de stockage de fichiers tels que Box, Dropbox et WeTransfer sont d'autres types de sites à connaître. Bien qu'il s'agisse de services de partage de fichiers tout à fait légitimes, ils peuvent être détournés par des pirates : les gens pourraient supposer qu’en raison de la fiabilité de ces services, les programmes téléchargés sont sûrs. Inversement, les départements informatiques qui surveillent les transferts de données pour éviter les exfiltrations pourraient ignorer les envois de fichiers contenant des informations personnelles et des identifiants vers ces services parce qu’ils sont censés être légitimes.

Concernant les moteurs de recherche, l'interprétation des résultats peut s'avérer délicate pour les non-initiés ou les personnes tout simplement impatientes. Si l'objectif de tout moteur de recherche, qu'il s'agisse de Bing, DuckDuckGo, Google, Yahoo ou autre, est de fournir les résultats les plus fiables, leurs activités principales tournent souvent autour de la publicité. Cela signifie que les positions figurant en haut de la page dans les résultats des moteurs de recherche ne sont souvent pas les meilleures ni les plus fiables, mais de la publicité payante. De nombreuses personnes ne faisant pas la différence entre la publicité et les résultats des moteurs de recherche, les criminels en profitent pour mener des campagnes de publicité malveillante. Ils achètent des espaces publicitaires pour rediriger les internautes vers des sites web utilisés pour l'hameçonnage et d'autres activités indésirables, ou pour diffuser des malwares. Dans certains cas, les criminels peuvent enregistrer un nom de domaine et recourir à la technique de typosquattage, ou un nom de domaine de premier niveau similaire à celui de l'éditeur du logiciel mais avec une différence peu visible au premier coup d'œil, comme exemp1e.com pour imiter exemple.com (vous noterez que la lettre « l » a été remplacée par le chiffre « 1 » dans le premier nom de domaine).

Je tiens à souligner qu'il existe de nombreuses sources légitimes et sûres pour télécharger des versions gratuites et d'essai de logiciels sur Internet, parce qu'elles renvoient directement aux téléchargements de l'éditeur. Neowin, pour qui la version originale de cet article a été rédigée, en est un exemple. La section des téléchargements de logiciels de Neowin ne se livre à aucun type de comportement malveillant. Tous les liens de téléchargement mènent directement aux fichiers de l'éditeur ou à sa page web, ce qui fait de Neowin une source fiable pour trouver de nouveaux logiciels. MajorGeeks est un autre site réputé qui propose des liens directs vers les téléchargements des éditeurs de logiciels, et qui les répertorie presque quotidiennement depuis plus de vingt ans.

Si le téléchargement direct garantit que vous obtenez le logiciel de l'entreprise (ou de la personne) qui l'a produit, cela ne signifie pas nécessairement qu'il est exempt de malwares : il existe des cas d’intégration volontaire ou involontaire de malwares dans des packages logiciels. De même, si un éditeur intègre des applications potentiellement indésirables ou des logiciels publicitaires à son logiciel, vous les recevrez donc lors d'un téléchargement direct à partir de son site.

Une attention particulière doit être accordée aux différentes app stores gérées par les éditeurs de systèmes d'exploitation, tels que l'App Store d'Apple, Google Play, les app stores Windows de Microsoft, etc. On peut supposer que ces sites sont réputés, et c'est le cas pour la plupart d'entre eux, mais il n'y a pas de garantie à 100 % : des auteurs de logiciels peu scrupuleux ont contourné les procédures de contrôle des app stores pour diffuser des logiciels qui portent atteinte à la vie privée des personnes au moyen de logiciels espions, affichent des publicités flagrantes au moyen de logiciels publicitaires, ou adoptent d'autres comportements indésirables. Les app stores ont la possibilité de retirer ces logiciels de leurs référentiels et de les désinstaller à distance des appareils concernés, ce qui offre une certaine solution. Toutefois, cela peut prendre des jours ou des semaines (ou plus) après que le logiciel ait été mis à disposition. Même si vous ne téléchargez que des applications depuis la boutique officielle, il est indispensable d'installer un logiciel de sécurité sur votre appareil pour le protéger ainsi que sur celui de votre enfant.

Les fabricants d'appareils, les éditeurs et les prestataires de services peuvent ajouter leurs propres app stores aux appareils, mais ils n'ont pas toujours la possibilité de désinstaller des applications à distance.

À propos des malwares concernés

Compte tenu de tout cela, vous vous demandez probablement ce que les malwares ont fait sur les ordinateurs touchés. Bien que les différentes familles de malwares impliquées aient leurs propres comportements, deux d'entre elles se sont distinguées par leurs actions générant de nombreuses demandes d'assistance.

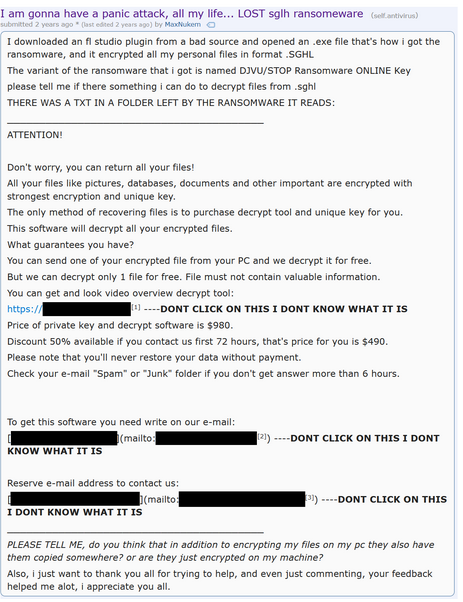

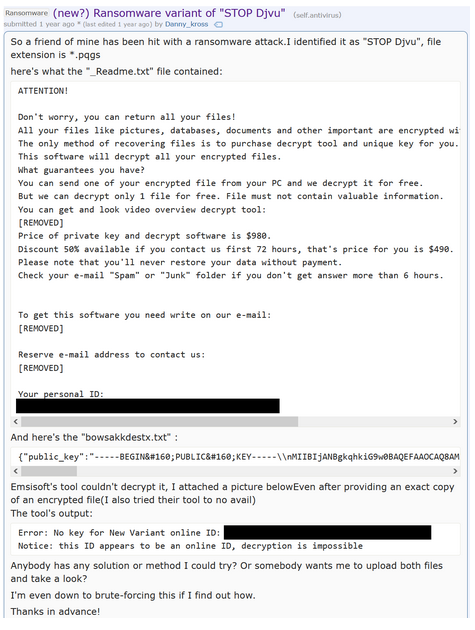

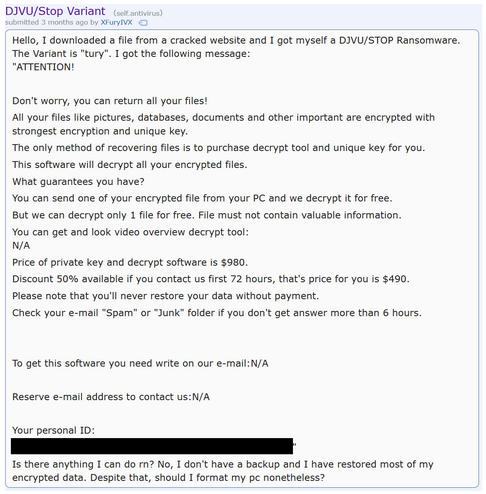

- STOP/DJVU, détecté par ESET sous le nom Win32/Filecoder.STOP, est un ransomware qui semble cibler principalement les étudiants. Toutes les personnes touchées n'ont pas été ciblées de la même manière, mais plusieurs étudiants ont noté l’apparition du ransomware après avoir piraté des plugins VST commerciaux destinés à des projets scolaires ou personnels pendant leurs études. Et ce, malgré le téléchargement des plugins à partir de torrents de « haute réputation » partagés par des utilisateurs de longue date et ayant des douzaines, voire des centaines de seeders pour ce lien magnet en particulier.

- Peu de temps après le piratage du logiciel, les étudiants ont découvert des notes de rançon assez classiques sur leur bureau, mais chose inhabituelle, au lieu de demander des dizaines ou des centaines de milliers de dollars, les criminels demandaient des montants beaucoup plus faibles, de l'ordre de 1 000 à 1 200 dollars (en cryptomonnaie). Et ce n'est pas tout : les victimes qui payaient dans les 24 à 72 heures suivant la notification pouvaient bénéficier d'une réduction de 50 %. Bien que le montant extorqué semble très faible par rapport à ce que demandent les criminels ciblant les entreprises, un montant plus faible peut signifier une plus grande probabilité de paiement de la part des victimes, surtout lorsqu'elles sont confrontées à ces tactiques de pression.

Il est possible que le ransomware STOP/DJVU soit commercialisé sous forme de services (RaaS), et donc que ses développeurs le louent à d'autres criminels en échange d'un paiement et d'une part des bénéfices. D'autres criminels l'utilisent peut-être également, mais il semble qu'au moins un groupe ait trouvé le moyen de cibler des étudiants.

Et juste au cas où vous vous poseriez la question : je n'ai jamais entendu parler de quelqu'un qui a réussi à déchiffrer ses fichiers après avoir payé la rançon aux criminels de STOP/DJVU. Le meilleur moyen de le faire consiste à les sauvegarder au cas où un déchiffreur soit publié un jour.

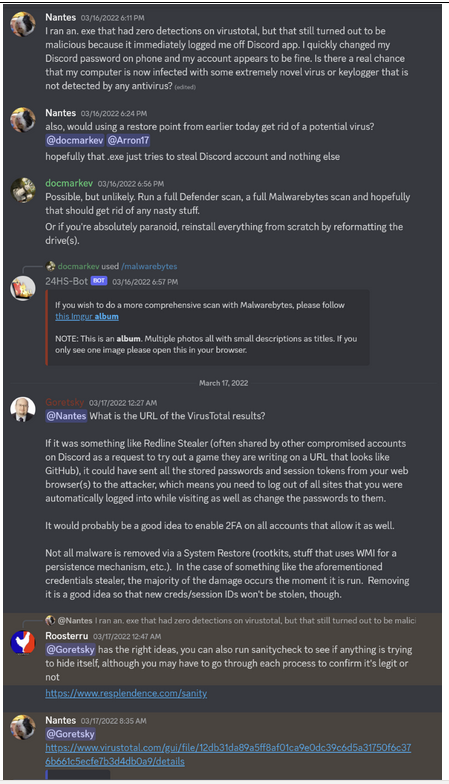

- Redline Stealer, comme son nom l'indique, est une famille de chevaux de Troie personnalisables qui volent des informations. Ils sont détectés par ESET sous les noms MSIL/Spy.RedLine et MSIL/Spy.Agent. Comme le ransomware STOP/DJVU, ils semblent être loués sous forme de services. Malgré de nombreux signalement de sa diffusion via Discord étant donné qu'il est « vendu » sous forme de services, de nombreux gangs criminels le distribuent probablement de différentes manières à des fins diverses. Dans ces cas, les victimes ont reçu des messages directs provenant de comptes d'amis compromis leur demandant de lancer un logiciel livré dans un fichier ZIP protégé par un mot de passe. Les criminels ont même dit aux victimes que si leur logiciel antivirus détectait quelque chose, il s'agissait d'un faux positif pouvant être ignoré.

En ce qui concerne ses fonctionnalités, Redline Stealer mène des activités assez courantes pour les malwares voleurs d'informations, telles que la collecte d'informations sur la version de Windows utilisée par le PC, le nom d'utilisateur et le fuseau horaire. Il recueille également des informations sur l’environnement dans lequel il s'exécute, telles que la taille de l'écran, le processeur, la mémoire vive, la carte vidéo, ainsi qu'une liste des programmes et des processus de l'ordinateur. Cela peut l’aider à déterminer s'il est lancé dans un émulateur, une machine virtuelle ou une sandbox, et peut être un signe d'avertissement pour le malware qu'il est surveillé ou qu'il fait l'objet d'une rétro-ingénierie. Et comme d'autres programmes de ce type, il est capable de rechercher des fichiers sur le PC, les envoyer à un serveur distant (utile pour voler des clés privées et des portefeuilles de cryptomonnaies), ou télécharger des fichiers et les exécuter.

Mais la principale fonction d'un voleur d'informations est justement de voler des données. Dans cette optique, que recherche exactement Redline Stealer ? Il vole les identifiants de nombreux programmes, notamment Discord, FileZilla, Steam, Telegram, différents clients VPN tels que OpenVPN et ProtonVPN, ainsi que les cookies et les identifiants de navigateurs web tels que Google Chrome, Mozilla Firefox et leurs dérivés. Étant donné que les navigateurs modernes ne stockent pas seulement les comptes et les mots de passe, mais également des informations relatives à des cartes bancaires, cela peut constituer une menace importante.

Comme ce malware est utilisé par différentes bandes criminelles, chacune d'entre elles peut se concentrer sur quelque chose de légèrement différent. Dans ces cas, les cibles étaient le plus souvent des comptes Discord, Google et Steam. Les comptes Discord compromis ont été utilisés pour diffuser le malware à des amis. Les comptes Google ont été utilisés pour accéder à YouTube et gonfler artificiellement le nombre de vues de certaines vidéos, ainsi que pour mettre en ligne des vidéos faisant la promotion de différentes escroqueries, ce qui a entraîné l'interdiction des comptes. Sur les comptes Steam, les criminels y ont recherché des jeux contenant de la monnaie virtuelle ou des éléments susceptibles d'être volés et utilisés, ou revendus par l'auteur de l'attaque. Ces choix peuvent sembler étranges étant donné tout ce qui peut être fait avec des comptes compromis, mais pour les adolescents, il s'agit peut-être des biens en ligne les plus précieux qu'ils possèdent.

Pour plus d'informations sur les fonctionnalités de Redline Stealer, je vous recommande de consulter la présentation d'Alexandre Côté Cyr Life on a Crooked RedLine: Analyzing the Infamous InfoStealer’s Backend.

En résumé, nous avons ici deux types différents de malwares qui sont vendus sous forme de services à d'autres criminels, qui semblaient viser des victimes adolescentes ou âgées d'une vingtaine d'années. Dans un cas, l’extorsion portait sur un montant proportionnel aux fonds disponibles des victimes. Dans l'autre, elles sont ciblées sur Discord, YouTube (Google) et les jeux en ligne (Steam). Compte tenu de la victimologie, on peut se demander si ces bandes criminelles sont composées de personnes du même âge et, dans l'affirmative, si elles ont choisi des méthodes spécifiques de ciblage et d'incitation qu'elles savent être très efficaces contre leurs pairs.

Que devons-nous faire à partir de là ?

Les spécialistes de la sécurité conseillent aux utilisateurs de maintenir les systèmes d'exploitation et les applications de leur ordinateur à jour, de n'utiliser que leurs toutes dernières versions, et d’avoir recours à des logiciels de sécurité provenant d'éditeurs reconnus. La plupart des internautes le font et cela les protège d'une grande variété de menaces. Ces gestes simples sont le ciment d'une sécurité cyber renforcée et devraient s'appliquer à toute la famille et tous les appareils : mobiles, ordinateurs, tablettes, etc.

Mais lorsque vous ou votre ado, par exemple, commencez à chercher des sources de téléchargement douteuses, les choses peuvent se gâter. Les logiciels de sécurité tentent de tenir compte du comportement humain, mais les criminels qui exploitent des concepts tels que la réputation et la confiance font de même. Imaginez que l'ami de votre enfant sur Discord lui demande de jeter un œil sur un programme et l'avertisse que votre logiciel antivirus risque de le détecter à tort comme une menace. Qui va-t-il croire, le logiciel de sécurité ou son ami ? Il peut être difficile de répondre et de se défendre de manière programmatique contre les attaques d’abus de confiance, qui sont essentiellement des types d'ingénierie sociale. Dans les scénarios décrits ici, c'est la sensibilisation des utilisateurs et non le code informatique qui peut constituer la défense ultime, mais seulement si les experts de la sécurité font passer le bon message.